UTM مخفف Unified Threat Management به معنی مدیریت یکپارچه تهدیدات در واقع یک راهکار جامع در امنیت شبکه است که جدیدن مطرح شده است و در این مقاله داتیس نتورک شما را با مفهوم UTM آشنا می کنیم.

مدیریت تهدید یکپارچه (UTM) یک راه حل جامع است که به تازگی در صنعت امنیت شبکه پدید آمدهاست و از سال ۲۰۰۴ پول گستردهای را به عنوان راه حل شاهراه دفاعی شبکههای اصلی برای سازمانها به دست آوردهاست.

در تئوری، یوتیام (UTM) تکامل دیوارههای آتش (فایروالهای) سنتی به یک محصول امنیتی فراگیر که قادر به انجام وظایف امنیتی متعدد در داخل یک دستگاهاست: دیواره آتش شبکه, جلوگیری از نفوذ شبکه و دروازه ضدویروس، ایوی (AV) و دروازه ضد هرزنامه، ویپیان، فیلترینگ محتوا، حفظ تعادل بار، پیشگیری نشست اطلاعات وبر روی گزارش دستگاه.

بازار جهانی یوتیام تقریباً به ارزش ۱٬۲ میلیارد دلار در سال ۲۰۰۷ بود و با پیشبینی ۳۵-۴۰٪ درصدی نرخ رشد مرکب سالانه تا سال ۲۰۱۱ است.

بازار اصلی ارائه دهندگان یوتیام smb, و بخش سازمانی است.

اگر چه ارائه دهندگان کمی در حال حاضر در حال ارائه راه حلهای یوتیام برای دفاتر کوچک یا ادارات از راه دور است.

اصطلاح یوتیام در اصل توسط شرکت تحقیقاتی بازار IDC ابداع شد.

مزایای استفاده ازوضعیت امنیتی یکپارچه در این واقعیت است که به جای مدیریت سامانههای مختلف که به صورت جداگانه آنتی ویروسها، فیلترینگ محتوا، جلوگیری از نفوذ و توابع فیلترینگ اسپم ها, را اداره میکنند سازمان در حال حاضر دارای انعطافپذیری لازم برای استقرار یک دستگاه یوتیام است که تمام قابلیتهای خود را دریک چارچوب از ابزار و وسایل شبکه نصبشدنی قرار دهد.

مدیریت یکپارچه تهدیدات (Unified Threat Management) یا بهطور خلاصه UTM نوعی سختافزار شبکه، سرویس ابری یا Virtual Appliance (یک ماشین مجازی) است که کسبوکارها را از تهدیدات امنیتی از طریق ترکیب و یکپارچهسازی چندین سرویس و ویژگی امنیتی، حفاظت میکند.

دستگاههای مدیریت یکپارچه تهدیدات (UTM) اغلب اوقات به عنوان اپلاینسهای امنیت شبکه بستهبندی میشوند و میتوانند از شبکهها در برابر تهدیدات امنیتی ترکیبی شامل حملات بدافزاری و حملاتی که بهصورت همزمان چندین قسمت شبکه را هدف میگیرند، محافظت کنند.

سرویسهای ابری UTM و اپلاینسهای مجازی شبکه به طور چشمگیری در حال افزایش هستند، خصوصاً در کسبوکارهای کوچک و متوسط کاربرد زیادی دارند. در حقیقت هر دوی آنها در کنار اپلاینسهای تخصصی امنیت، کار میکنند و مزایای کنترل متمرکز و سهولت در استفاده را برای ایجاد ساختار امنیت دفاعی شبکه در عمق به ارمغان میآورند.

با اینکه UTMها و (Next-Generation firewall(NGFWها (فایروالهای نسل بعد) گاهی اوقات با هم قابل مقایسه هستند ولی دستگاههای مدیریت یکپارچه تهدیداتویژگیهایی را ارائه میدهند که فایروالهای نسل بعد قادر به ارائه آنها نیستند.

فایروالهای نسل بعد به منظور پرکردن شکاف ها و حفره های امنیتی موجود در فایروالهای قدیمی توسعه داده شدند، و معمولاً فهم اپلیکیشن (Application Intelligence)، سیستمهای جلوگیری از نفوذ (IPS) و سرویسهای حفاظت در برابر حملات منع سرویس (DOS) را شامل میشوند.

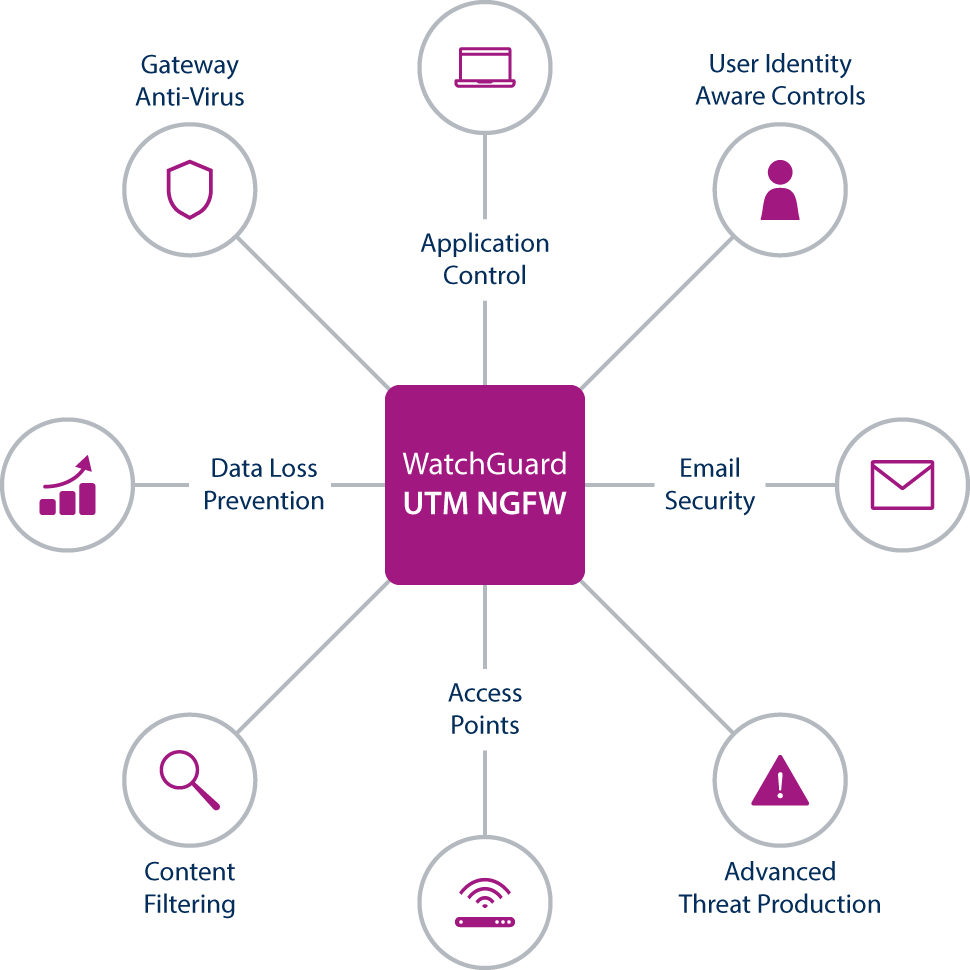

دستگاههای مدیریت یکپارچه تهدیدات (UTM) چندین لایه از امنیت شبکه را ارائه میدهند، که شامل فایروالهای نسل بعد، سیستمهای جلوگیری یا تشخیص نفوذ (IDS/IPS)، آنتیویروس ها، شبکههای خصوصی مجازی (VPN)، فیلتر اسپم و URL برای محتویات وب میباشند.

قابلیتهای سیستم های مدیریت یکپارچه تهدیدات (UTM)

سیستمهای مدیریت یکپارچه تهدیدات (UTM) اغلب شامل چندین تکنولوژی امنیتی هستند که شامل موارد زیر میباشند:

1. سرویسهای آنتی اسپم:

حملات مبتنی بر ایمیل ورودی را از طریق اسکن “پروتکل ارسال ایمیل” بلاک یا تگ گذاری میکنند.

فیلتر آنتی اسپم باعث میشود که کسبوکارها از سرورهای مبتنی بر بلاک اسپم استفاده کنند یا لیستهای سفید و سیاه محلی مختص به خود را داشته باشند تا پیامهای ایمیل را فیلتر نمایند.

اسکن آنتیویروس برای وب و ایمیل به این معنی است که دستگاههای UTM ترافیک ایمیل و اپلیکیشنهای وب را برای بدافزار اسکن میکنند.

برخی دیگر از سیستمهایمدیریت یکپارچه تهدیدات (UTM) سایر تهدیدات امنیتی در ترافیک اپلیکیشنها مثل سرویسهای پیامرسان که هکرها برای انتشار بدافزار از آن استفاده میکنند را اسکن میکنند.

2. دستگاههای مدیریت یکپارچه تهدیدات (UTM) میتوانند اپلیکیشنهای لیست سفید را نیز کنترل کنند:

به این معنی که کدام اپلیکیشن و هر کدام چه زمانی اجازه استفاده و یا عدم استفاده را دارد.

کنترل اپلیکیشن برای امنیت شبکه نیز مهم است به این دلیل که تعداد زیادی اپلیکیشن یا مخرب هستند یا شامل آسیبپذیریهایی هستند که حملهکنندگان میتوانند به وسیله آنها امنیت شبکه را در معرض خطر قرار دهند.

3. فایروال:

قدیمیترین و ابتداییترین دستگاه امنیت شبکه است. فایروالها در حقیقت ارتباط بین هاستهای داخل و خارج سازمان را با هدف کاهش یا جلوگیری از نفوذ به هاستهای متصل به اینترنت و شبکهها یا پروتکلهای آسیبپذیر محدود میکنند.

4. تکنولوژیهای تشخیص و جلوگیری از نفوذ (IDS/IPS):

حملات را از طریق فهمیدن اینکه حملهکننده چه زمانی در تلاش برای نفوذ به شبکه است، شناسایی میکنند تا از بروز این نوع حملات جلوگیری کنند. مؤثرترین دستگاهها و سرویسهای UTM این نوع تهدیدات امنیتی را با ترکیب روشهایی مثل تشخیص حملات از طریق سابقه رفتاری بدافزار و تشخیص از طریق آنومالی برای جلوگیری از حملات معروف و غیر معروف سایبری به کار میگیرند.

5. VPN در دستگاهها و سرویسهای مدیریت یکپارچه تهدیدات (UTM) نیز استفاده میشود.

در حالی که اکثر کاربردهای دستگاههای امنیت شبکه برای کشف و توقف حملات است، VPN برای حفاظت از شبکه سازمان در برابر دستکاری یا شنود غیرمجاز بکار برده میشود. VPN یک تونل حفاظت شده میسازد که فعالیتهای شبکه از آن عبور میکنند. VPNمیتواند به گونهای پیکربندی شود که از طریق یک تونل، تمام ترافیک را از هاستها به دستگاه مدیریت یکپارچه تهدیدات ارسال کند، که باعث میشود تمامی بررسیهای امنیتی به ترافیک اعمال شوند و تعداد رخدادهای امنیتی برای این دستگاهها کاهش یابند.

6. فیلتر محتویات وب و URL :

میتواند به این صورت باشد که آیا یک درخواست وب یا URL مجاز است یا خیر. برخی از UTM ها از تکنیکهای آنالیزی که میتوانند وبسایتها را برای تخطی از امنیت اسکن کنند، استفاده میکنند.

UTM از چه اجزایی تشکیل شده است ؟

در این قسمت برخی از قابلیت های درونی UTM را معرفی می نماییم:

- فایروال شبکه

- ضد هرزنامه یا anti-spam

- آنتی ویروس

- برنامه های ضد جاسوسی یا anti-spyware

- دارای تشخیص نفوذ و پیشگیری

- فیلتر کردن محتوا

- پشتیبانی از پروتکل های NAT و VPN

- مسیری در شبکه

منبع:

خیلی ممنمون از شما از اطلاعاتان استفاده نمودم