رکورد DMARC مخفف Domain-based Message Authentication, Reporting, and Conformance نوعی رکورد DNS است که برای احراز هویت و جلوگیری از جعل ایمیل استفاده میشود. در این مقاله شما را با مفهوم و کاربرد این رکورد بیشتر آشنا خواهیم کرد، همراه داتیس نتورک باشید.

رکورد DMARC چیست؟

مخفف Domain-based Message Authentication, Reporting, and Conformance نوعی رکورد DNS است که برای احراز هویت و جلوگیری از جعل ایمیل استفاده میشود.

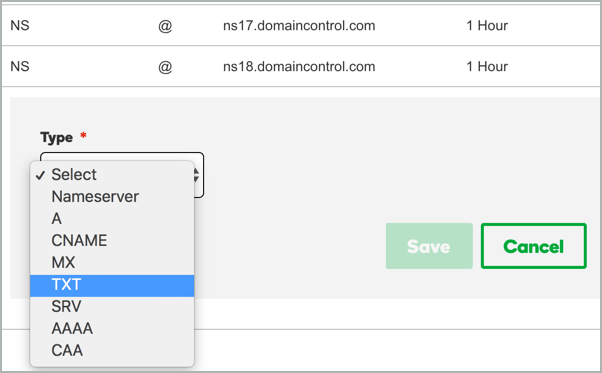

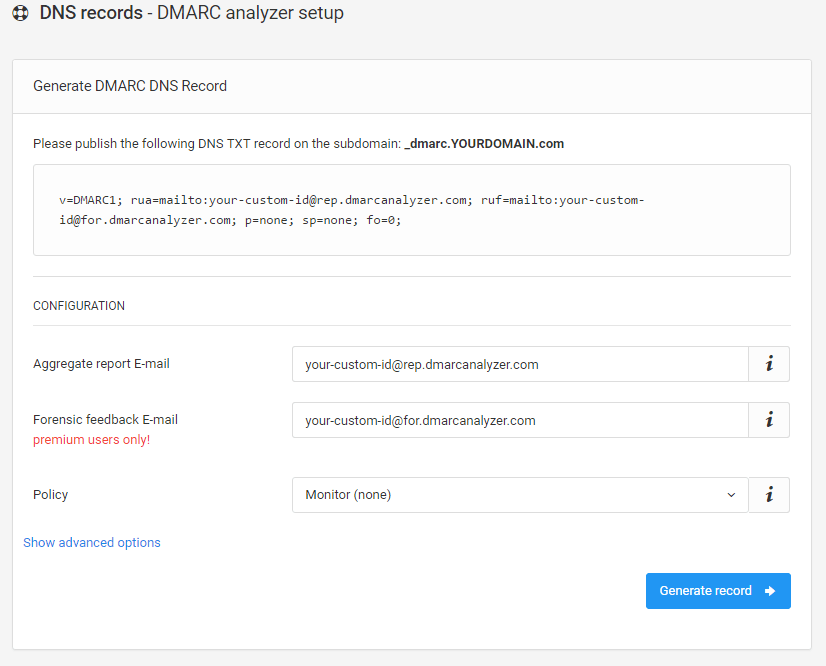

این پروتکل از طریق یک رکورد از نوع TXT در فایل تنظیمات DNS Zone دامنه ایجاد میشود.

کارگروه مهندسی اینترنت (IETF) – RFC7489، در تعریف و بهکارگیری DMARC دو هدف در نظر گرفته است؛

یکی تعیین و اعلام خطمشیهایی که دریافتکننده باید در زمان بررسی فاکتورهای SPF و DKIM ایمیل در پیش بگیرد

دوم ارسال گزارشِ نتیجه بررسی به مالک دامنه، از سوی سرورِ ایمیلِ مقصد.

DMARC Record چطور کار میکند؟

رکورد DMARC برای احراز هویت و جلوگیری از جعل ایمیلهای دریافتی از پروتکلهای SPF و DKIM قابلِ تعریف در فایل DNS Zone دامنه، استفاده میکند.

بهطور خلاصه، در رکورد SPF، لیست آدرس IPهای مُجازی وجود دارد که از سوی مدیر دامنه میتوانند نقش سرورِ ایمیل را بازی کنند.

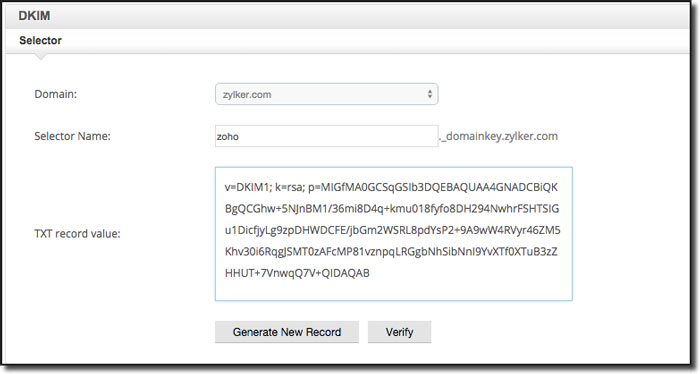

با رکورد DKIM فرستنده اصالتسنجی میشود و محتوای پیام ارسالی در حین انتقال تغییر نمیکند.

این عملیات با رمزنگاری و در اختیارگذاشتن کلید عمومی امکانپذیر است.

ساختار رکورد

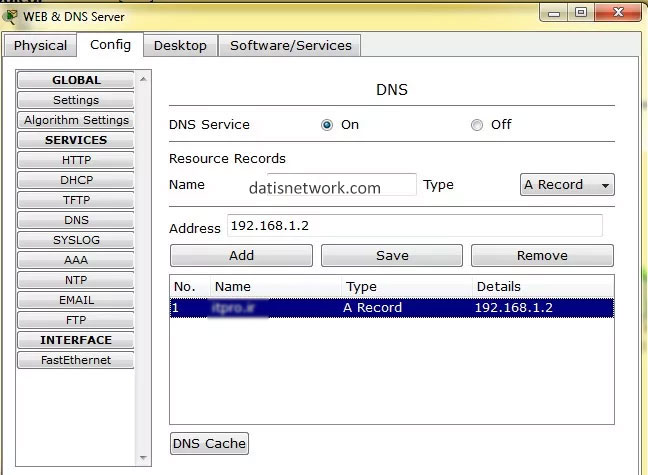

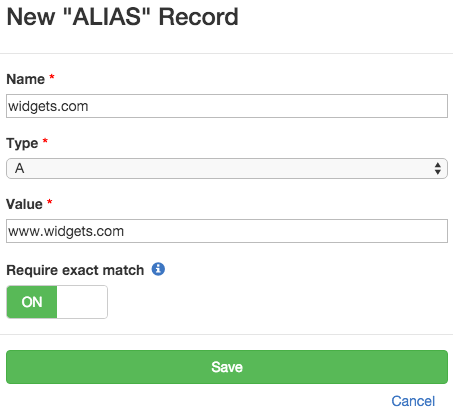

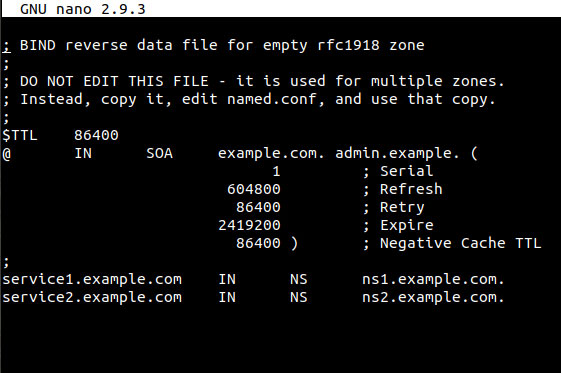

رکورد DMARC در فایل تنظیمات DNS Zone دامنه قرار میگیرد.

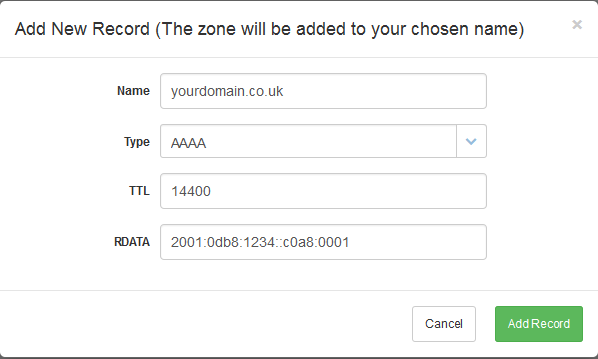

این رکورد، نوع خاصی از رکورد TXT است. برای آشنایی با ساختار کلی آن، یک نمونه از آن را بررسی میکنیم.

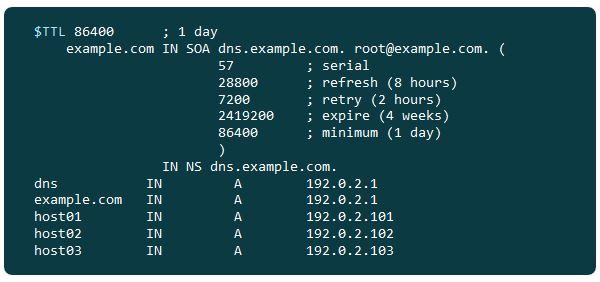

Value Record type Class TTL Hostname "v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDqFGebZAOHfSGy9CWtA4Uads0zaXAy8TWtW9uIFby" TXT IN 86400 example._domainkey.exampledomain.com

اجزای ساختار :

– میبینید که این رکورد با عبارت dmarc.mydomain.com_ آغاز میشود.

dmarc_ بیانگر پروتکل رکورد و mydomain.com نامدامنهای است که در فایل DNS Zone آن میخواهیم رکورد DMARC تعریف کنیم.

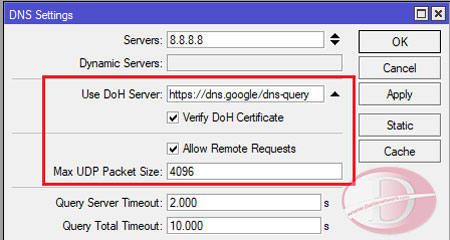

– TTL میزان زمانی است که سرورهای DNS دادههای این رکورد را در خود ذخیره میکنند.

– TXT نوع رکورد DNS را مشخص میکند.

– اما آنچه در عمل مشخص میکند چه کارهایی بایستی صورت گیرد، در بخش Value قرار دارد.

در تگ v=DMARC1 نوع پروتکلی را که در رکورد TXT قصد بهکارگیریاش را داریم مشخص میکنیم.

بنابراین در اینجا نام DMARC قرار گرفته است. عدد ۱ هم نسخۀ آن را مشخص میکند. توجه داشته باشید که مقدارهای آن با حروف بزرگ نوشته شده است.

در قسمت p که همان policy یا خطمشیهاست، میتوانید از یکی از مقدارهای quarantine ،none و reject استفاده کنید.

در واقع مقدار موجود در p مشخص میکند که در صورت تأیید نشدن یکی از آزمونهای SPF یا DKIM، چه اقداماتی انجام شود.

در حالت none که به معنای تأیید ایمیلهای ورودی در هر حالتی است، بدون توجه به نتایج آزمونهای SPF و DKIM و همینطور همخوانی آدرسهای دامنه در بخش From، ایمیل به صندوق دریافتی گیرنده وارد میشود.

در این حالت فقط یک گزارش از وضعیت پیشآمده به آدرسِ مالک دامنۀ سرور ایمیل که در بخش rua و ruf مشخص شده، فرستاده میشود.

در حالت quarantine، در کنار ارسال گزارشها، ایمیلهای مشکوک وارد پوشۀ اسپمِ گیرنده میشوند.

و در حالت reject نیز از ورود ایمیلهای تاییدنشدۀ آزمونها و بدونِ همخوانی آدرس دامنۀ بخش From، بهطور کل جلوگیری میشود.

تگ های به کار رفته در ساختار

تگهای aspf و adkim برای مشخص کردن میزان همخوانی آدرس موجود در بخش From ایمیل دریافتی، با نامدامنههای مشخصشده در رکوردهای SPF و DKIM استفاده میشود.

این همخوانی میتواند relaxed باشد که در این حالت subdomainهای یک دامنه را هم جزو موارد مجاز تلقی میکند یا اینکه strict باشد که دقیقاً نام و سطح دامنهها بایستی با یکدیگر برابری کنند.

در حالت پیشفرض و بدون درج این تگها، مقدار r یا relaxed برای آنان در نظر گرفته میشود.

برای اعمال تنظیم strict، لازم است مقدارهای adkim و aspf را برابر s قرار بدهید.

rua=mailto:dmarc-aggregate@mydomain.com و یا Reporting URI(s) for aggregate data آدرسی است که سرور دریافتکنندۀ ایمیل، به صورت دورهای و طبق زمانبندی خاص، مثلاً بهطور روزانه، گزارش کاملی از ایمیلهایی را که از سوی دامنۀ شما دریافت کرده است، برایتان میفرستد.

حالا این دامنههای ادعایی میتوانند حقیقی و از سوی موارد مجاز شما باشند، یا آنکه افرادی در حال جعل هویت و ارسال ایمیل از سوی شما. در حالت دوم، میتوانید با استفاده از این گزارشها، نامدامنهها و آدرسهای IP سوءاستفادهکننده از هویت خود را در لیست سیاه آتی SPF قرار دهید.

این گزارش شامل تمامی موارد رد یا تأیید خطمشیهای SPF ،DMARC و DKIM هم هست که دست مدیر دامنه را برای گرفتن تصمیمهای تکمیلی برای کاهش موارد اسپم و جعل هویت باز میگذارد.

اما تگ ruf=mailto:dmarc-afrf@mydomain.com و یا Reporting URI(s) for failure data :

آدرسی است که فقط در هنگام دریافت ایمیلهایی با نقض خطمشیهای DMARC و آزمونهای SPF و DKIM از سوی گیرنده، گزارش آن فرستاده میشود.

این گزارش برخلاف گزارش دورهای و زمانبندیشدۀ rua، به صورت لحظهای و با رخداد هر نوع خطایی ارسال میشود.

بنابراین احتمالاً در این حالت مدیر دامنه بایستی انتظار دریافت ایمیل با حجم زیاد را داشته باشد. همچنین این تگ برخلاف rua، اطلاعات بیشتری را دربارۀ خطاهای رخداده در اختیار میگذارد.

خوب است بدانید که تگ v باید در ابتدا مشخص شود و پس از آن تگ p قرار گیرد.

باقی تگها که به صورت اختیاری هستند، با هر ترتیبی میتوانند نوشته شوند.

همچنین قرار دادن تگ rua با یک آدرس ایمیل معتبر برای اطمینان از کارکرد صحیح پروتکل DMARC اهمیت دارد.

رویه کلی عملکرد DMARC شامل گامهای زیر است:

1. مدیرِ یک دامنه، خطمشیهایی را که برای احراز هویت ایمیل در سمت مقصد مورد نیاز است و همچنین اقداماتی را که گیرنده در صورت روبهروشدن با نقض این خطمشیها باید در نظر بگیرد، در رکوردی از نوع TXT در فایل DNS Zone دامنه قرار میدهد.

به عبارت دیگر، در این گام، رکوردهای DMARC و در ادامۀ آن SPF یا DKIM میسازد.

2. هنگامی که کاربر مقصد، ایمیلی را دریافت میکند، با استفاده از بررسی DNS نام دامنۀ فرستندۀ ایمیلِ موجود در بخشِ From از قسمت header ایمیل، از خطمشیهای تعریفشده برای DMARC و همچنین اطلاعات مورد نیاز برای بررسی آزمونهای SPF و DKIM آن دامنه درخواست اطلاع میکند.

سپس سرور دریافتکننده 3 عامل را در ایمیل دریافتی ارزیابی میکند:

– آیا آزمون DKIM با موفقیت انجام میشود یا نه. مثبت بودن این آزمون میتواند به معنای جعل نبودن هویت فرستندۀ ایمیل باشد، اما نه لزومن!

– آیا آدرس IP ایمیل دریافتی، در لیست موارد مجاز مشخصشده در رکورد SPF دامنه قرار دارد یا نه.

– آیا نامدامنۀ موجود در بخش From از header ایمیل دریافتی، با نام دامنۀ مشخصشده در هرکدام از رکوردهای SPF و DKIM همخوانی دارد یا نه.

3. با بررسیهای انجامشده در ۲ گام پیشین، سرور دریافتکننده ایمیل میتواند توجه به رویههای تعریفشده در رکورد DMARC برای قبول، رد یا قرنطینه کردن ایمیل دریافتی تصمیم بگیرد.

4. سرورهای دریافتکننده، گزارشی مبنی بر نتیجۀ بررسیهای صورتگرفته روی ایمیلها را به آدرس ایمیلی که در رکورد DMARC مشخص شده میفرستند.

امیدواریم مقاله آشنایی با رکورد Domain-based Message Authentication, Reporting, and Conformance مفید بوده باشد.

داتیس نتورک را در شبکه های اجتماعی دنبال کنید.