برای جلوگیری از هک میکروتیک، بستن پورت اسکن (Port Scan) و پورت اسکنر ها اهمیت بالایی دارد، در این مقاله روش بستن پورت اسکن در میکروتیک را به شما کاربران محترم داتیس نتورک آموزش خواهیم داد، همراه ما باشید.

هکرها برای نفوذ به میکروتیک از حملات DDOS و بروت فورس و … استفاده می کنند، آن ها برای انتخاب نوع حمله ابتدا از میکروتیک شما اطلاعات کافی را بدست می آورند.

یکی از مهمترین اطلاعات برای نفوذ، دانستن پورت های باز یک روتر است، پس ما باید در قدم اول کاری کنیم که اگر کسی خواست پورت های ما را اسکن کند، سریعا میکروتیک متوجه شود و آی پی مورد نظر را در لیست سیاه قرار داده و از این مسئله جلوگیری کند.

برای مخفی ماندن از هکر ها لازم است به دو مورد زیر توجه کنید:

- بستن پورتهایی که از اینترنت قابل مشاهده می باشند. (پورت های ورودی)

- بستن پورتهایی که از داخل شبکه قابل مشاهده می باشند. (پورت های خروجی)

مراحل بستن پورت اسکن

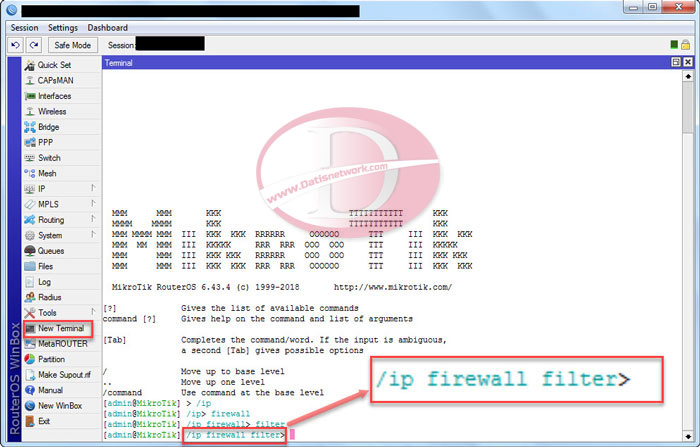

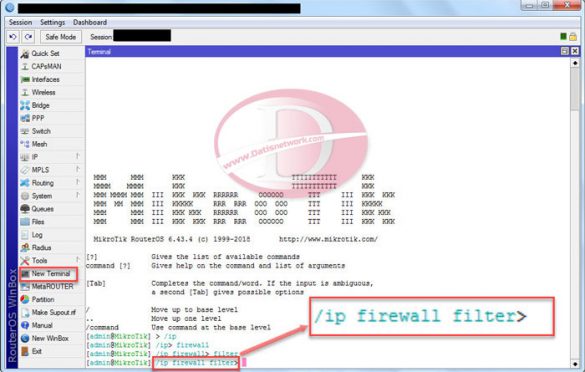

نرم افزار winbox را باز کرده و به قسمت ترمینال رفته سپس همانند شکل دستور زیر را بزنید تا به بخش firewall قسمت filter بروید.

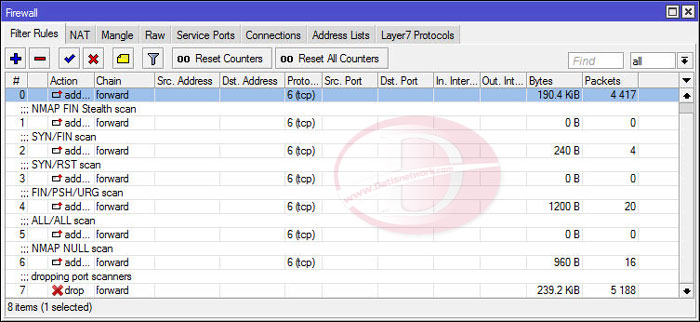

حال دستورات زیر برای شناسایی IP هایی که به flag های پروتکل TCPحمله می کنند می باشد که سعی دارند پورت های سیستم را چک کنند ولی بعد از زدن دستورات زیر به در بسته می خورند.(میکروتیک آنها را شناسایی کرده و پورتهای سیستم را نمایش نمی دهد)

add chain=input protocol=tcp psd=21,3s,3,1 action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="Port scanners to list " disabled=no add chain=input protocol=tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP FIN Stealth scan" add chain=input protocol=tcp tcp-flags=fin,syn action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/FIN scan" add chain=input protocol=tcp tcp-flags=syn,rst action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="SYN/RST scan" add chain=input protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="FIN/PSH/URG scan" add chain=input protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="ALL/ALL scan" add chain=input protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg action=add-src-to-address-list address-list="port scanners" address-list-timeout=2w comment="NMAP NULL scan"

سپس با وارد کردن دستور زیر ، شما به میکروتیک خود اجازه خواهید داد که تمامی آدرس IP های ذخیره شده در این لیست را Drop نماید. بنابراین پس از وارد کردن دستورات بالا ، دستور زیر را وارد نمایید.

add chain=input src-address-list="port scanners" action=drop comment="dropping port scanners" disabled=no

بعد از اتمام کار شما دستورات در صفحه ی firewall مربوط به میکروتیک همانند تصاویر بالا اضافه می شود.

امیدواریم آموزش بستن پورت اسکن در میکروتیک برای شما عزیزان مفید بوده باشد.

سلام عالیه مرسی . فقط یه سوال – میشه یه روش موثری نشون بدین که بتونیم نفوذ رو شبیه سازی کنیم ببینیم بازخورد میکروتیک چیه ؟ و اینکه سابقه یا لاگهای شناسایی حملات کجا ثبت میشه تشکر