داتیس نتورک : حمله Man in The Middle (به اختصار MITM) یا مرد میانی به نوعی از حملات گفته می شود که در آن شخص سوم اقدام به استراق سمع و تجسس اطلاعات در حال مبادله بین دو سیستم می کند. در این مطلب شما را با مفهوم حملات MITM آشنا می کنیم و همچنین در صورتی که علاقه مند به مطالعه بیشتر در این زمینه باشید ، می توانید کتاب PDF معرفی شده در ادامه را دانلود کنید.

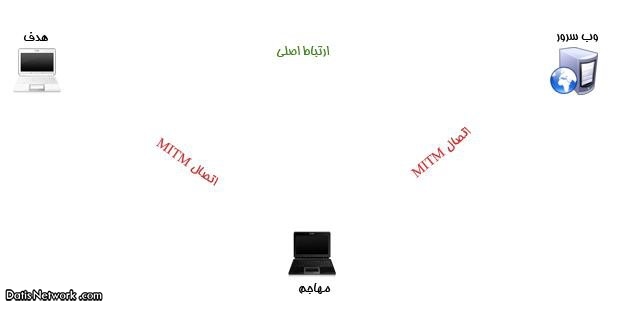

توسط حملات middle-the-in-Man كه به اختصار MITM و به فارسي حمله مردي در ميان خوانده مي شود امكان استراق سمع و تجسس بر اطلاعات رد و بدل شده بين دو سيستم ميسر مي گردد. براي نمونه هنگام مبادله اطلاعات از نوع HTTP ،هدف حمله، ارتباط TCP ميان كاربر و سرور است. شخص مهاجم با استفاده از روشهاي مختلف، ارتباط TCP اصلي را به دو ارتباط جديد تقسيم مي كند. همان طور كه در تصوير ۱ مشخص است، اين دو ارتباط شامل ارتباط ميان حمله کننده و کاربر و ارتباط ميان حمله کننده و سرور مي باشد. هنگامي که ارتباط TCP رديابی شد، شخص حمله کننده به عنوان يک فيلتر که قادر به خواندن، تغيير و اضافه کردن اطلاعات است عمل مي كند.

شكل ۱ .نمونه تصويري حمله شخص مياني

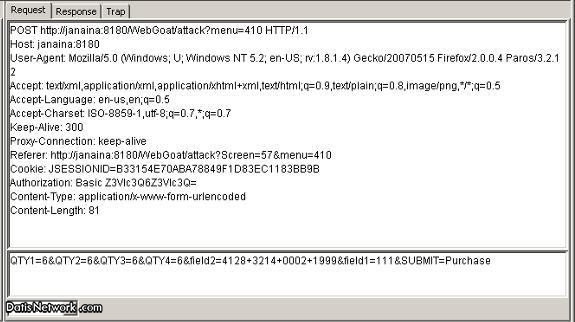

از آنجايی که برنامه های http و انتقال داده بر پايه ASCII طراحی شده اند، حملات MITM می تواند بسيار مؤثر باشد. توسط اين حملات، امکان مشاهده يا جمع آوری اطلاعات موجود در http و همچنين اطلاعات مبادله شده براحتي ميسر مي شود. بنابراين، همانطور که در شکل ۲ مشخص است، وقتی بتوان يک کوکی session را که در حال خواندن اطلاعات http می باشد کنترل کرد، پس اين امکان نيز وجود خواهد داشت که مثلاً عدد مربوط به مقدار پول را در برنامة تراکنش تغيير داد.

شکل ۲ .نمونه تصويری يک بستة http که توسط Proxy Paros رديابي شده است

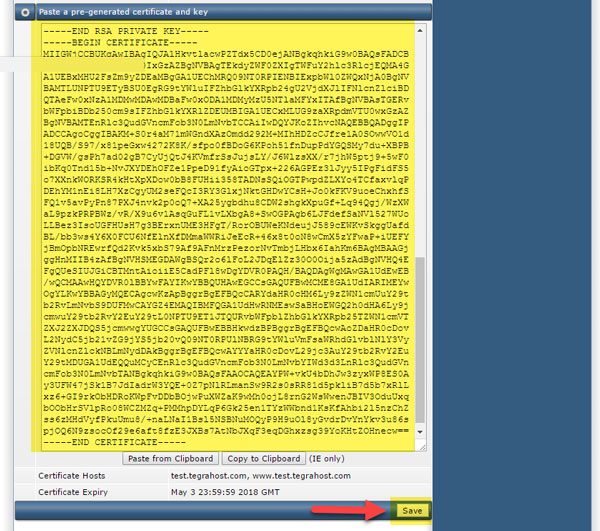

با استفاده از روش های مشابه، می توان اقدام به حمله MITM به ارتباطات https نمود. تنها تفاوت اين حمله، در نحوه برقراری دو session SSL مستقل در دوسر ارتباط TCP می باشد. در اين حالت، مرورگر اينترنت يک ارتباط SSL با فرد حمله کننده ايجاد نموده و شخص حمله کننده نيز يک ارتباط SSL ديگر با سرور برقرار می نمايد. در اين هنگام، معمولاً مرورگر اينترنت يک پيغام هشدار دهنده برای کاربر ارسال می کند ولی کاربر به علت عدم آگاهی از وجود تهديد، اين پيغام را ناديده می گيرد. در برخی موارد امکان دارد پيغام هشدار برای کاربر ارسال نگردد. به عنوان مثال، هنگامي که تأييده سرور مورد حمله قرار گرفته باشد يا در شرايطی که شخص حمله کننده مورد تأييد يک CA معتمد قرار گرفته باشد که CN آن همان CN وب سايت اصلی باشد. حملات MITM فقط به منظور حمله به سيستم ها در شبکه استفاده نمی شوند، معمولاً از اين حملات هنگام اجرای يک برنامة شبکه يا در جهت کمک به آسيب پذير نمودن شبکه نيز استفاده می گردد.

کاربران محترم داتیس نتورک در صورتی که مقدمه فوق برای شما مفید واقع شده است توصیه می کنیم کتاب الکترونیکی آشنایی با حملات مردي در میان نوشته آقای پويا دانشمند را که در این مطلب آماده کرده ایم دانلود کنید و مطالعه کنید.

فصل های کتاب الکترونیکی معرفی شده :

- مقدمه ي بر MITM

- مسموم سازي حافظه كش ARP

- روش های مقابله در برابر مسموم سازی حافظة کش ARP

- فريب DNS

- روش هاي مقابله با فريب DNS

- جلسه ربودن (Session Hijacking)

- روش هاي مقابله با ربودن جلسه

- ربودن SSL

- روش هاي مقابله با ربودن SSL

جهت دانلود کتاب الکترونیکی کافی است روی لینک زیر کلیک کنید:

[button color=”red” size=”medium” link=”http://srv2.datisnetwork.com/onet/1395/9/mitm-datisnetwork.pdf” icon=”” target=”true”]دانلود کتاب حملات MITM – نسخه PDF[/button]

دمت گرم عالی بود مطالب