داتیس نتورک : ویروس استاکس نت (Stuxnet) یکی از پیچیده ترین انواع ویروس در حوزه صنعتی شناخته شده که با هدف خراب کاری در حوزه صنعت هسته ای ایران طراحی و ایجاد شد و اولینبار در تاریخ 13 ژوئیه 2010 توسط آنتی ویروس بلاروسی ویبیای32 شناسایی شد.

براساس نظر کارشناسان شرکت سیمانتک، ویروس استاکس نت (Stuxnet) به دنبال خرابکاری در تأسیسات غنیسازی اورانیوم نطنز بودهاست.در اواخر ماه مه ۲۰۱۲ رسانههای آمریکایی اعلام کردند که استاکسنت مستقیماً به دستور اوباما رئیس جمهور آمریکا طراحی، ساخته و راه اندازی شده است. گرچه در همان زمان احتمال این میرفت که آمریکا تنها عامل سازنده نباشد. در تاریخ 7 ژوئیه سال 2013 میلادی، ادوارد اسنودن در مصاحبهای با در اشپیگل اعلام کرد این بدافزار با همکاری مشترک آژانس امنیت ملی ایالات متحده آمریکا و اسرائیل ساخته شده است.

در حال حاضر روتین های شناسایی و پاکسازی این بدافزار که ماهیت جاسوسی دارد، تهیه شده و در signature darabase ویروس یاب ها به روز شده است. البته امکان اینکه این ویروس و یا ویروس های مشابه بطور خاموش بر روی سیستم های قربانیان وجود داشته باشد و بعد از طی کردن دوره خواب خود و جمع آوری اطلاعات کافی از سیستم قربانی و تبادل آن با مرکز کنترل خود، فعالیت خرابکارانه را شروع کنند، وجود دارد، به همین جهت، پیشگیری همیشه بهترین راه محسوب میشود. ویروس استاکس نت (Stuxnet) همانطور که گفته شد به قصد ایران نوشته شده بود که بعنوان یک جاسوس افزار صنعتی، اطلاعات داخلی سیستم های مراکز تولیدی و تحقیقاتی شرکت زیمنس را که در ایران نصب شده بودند را برای سروری در خارج از کشور ارسال می کرد.

از این ویروس بعنوان پیچیده ترین نوع ویروس و نخستین بدافزار در حوزه plc نام می برند و در حال حاضر دو نسخه از آن شناسایی و ردگیری شده است و چه بسا نسخه های دیگر از آن بصورت خاموش در حال فعالیت باشند.

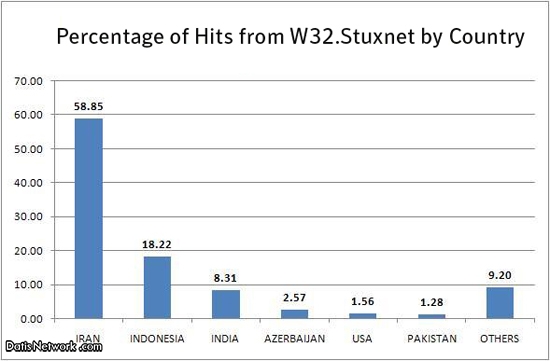

یک مطالعه دربارهٔ گسترش استاکسنت که توسط سیمانتک انجام گرفت، نشان داد که کشورهای آسیب دیده اصلی در روزهای اولیه انتشار ویروس، ایران، اندونزی و هند بودند.

انتشار ویروس استاکس نت :

این ویروس در اواسط تیرماه 1389 در سراسر جهان برای نابودی تأسیسات اتمی بوشهر انتشار یافت. نخستین بار توسط کارشناس کامپیوتری ایرانی در مشهد که نمایندگی آنتی ویروس بلاروسی، وی بی ای ۳۲ در این شهر را داشت متوجه وجود ویروسی شد که هدف آن سامانه های هدایت گر تأسیسات صنعت هستهای با سیستم عامل ویندوز است. کارشناسان معتقدند طراحان این بدافزار یک منطقه جغرافیایی خاص را مدنظر داشتهاند و طبق گزارش مجله Business week هدف از طراحی این بدافزار دستیابی به اطلاعات صنعتی ایران است. این ویروس برای جلوگیری از شناسایی شدن خود از امضای دیجیتال شرکت Realtek استفاده میکند.

روزنامه نیویورک تایمز در تاریخ ۱۶ ژانویه ۲۰۱۱ میلادی، در مقالهای مدعی شد که «اسرائیل استاکسنت را در مرکز اتمی دیمونا و بر روی سانتریفیوژهای مشابهای که ایران از آنها در تأسیسات غنیسازی اورانیوم نطنز استفاده میکند، با موفقیت آزمایش کردهبود». این در حالیست که دولت اسرائیل یا دولت آمریکا به طور رسمی دستداشتن در انتشار استاکسنت را تأیید کردهاند.

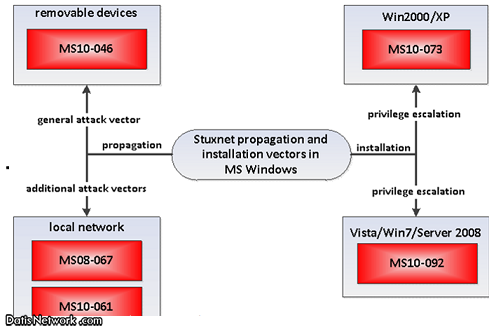

وزیر ارتباطات ایران در آبان 1389 اعلام کرد که رایانههای آلوده شده به این ویروس شناسایی و در مرحله پاکسازی قرار دارند. وی همچنین اظهار کرد که منشاء ورود این ویروس به ایران نه از طریق شبکه اینترنت بلکه از طریق حافظههای جانبی بوده که افرادی از خارج از کشور به ایران آورده و بدون بررسی لازم به کامپیوترهای در داخل ایران متصل کردهاند. هفتهنامهٔ اشپیگل در مقالهای این احتمال را مطرح کرده است که این ویروس ناخواسته توسط کارشناسان شرکت اتم استروی اکسپورت روسیه و به وسیله یک حافظه جانبی فلش به رایانههای نیروگاه اتمی بوشهر منتقل شده است. به گفته خبرگزاری تابناک این فرد جاسوس دوجانبه ایرانی و عضو سازمان مجاهدین خلق ایران است که حافظه را به تجهیزات ایران وارد کردهاست.

هدف از انتشار ویروس استاکس نت :

بنابر اظهارنظر کارشناسان سیمانتک، این بدافزار سیستمهایی را هدف قرار داده است که دارای یک مبدل فرکانس هستند که نوعی دستگاه برای کنترل سرعت موتور است. بدافزار استاکس نت به دنبال مبدلهایی از یک شرکت در فنلاند و یا تهران بوده است. استاکس نت به دنبال این دستگاهها بر روی سیستم قربانی میگردد و فرکانسی را که دستگاههای مذکور با آن کار میکنند، شناسایی کرده و به دنبال بازهای از ۸۰۰ تا ۱۲۰۰ هرتز میگردد. دستگاههای صنعتی که از این مبدل استفاده کنند بسیار محدود هستند و غالباً در تأسیسات غنیسازی اورانیوم استفاده میشوند. هدف استاکس نت را میتوان نیروگاههای هستهای ایران دانست؛ به این دلیل که در این مراکز از این مبدلها استفاده میشود؛ بنابراین مراکز غنیسازی نطنز و بو شهر تنها مرکز است که میتواند هدف احتمالی آن قرار گیرد.

این بدافزار فرکانسهای مبدل را ابتدا تا بالاتر از ۱۴۰۰ هرتز بالا میبرد و سپس آن را تا کمتر از ۲ هرتز پایین میآورد و سپس آن را فقط برای بالاتر از ۱۰۰۰ هرتز تنظیم میکند. در اصل، این بدافزار سرعتی را که موتور با آن کار میکند، به هم میریزد که میتواند منجر شود هر اتفاقی بیفتد. برای مثال کیفیت محصول پایین آید و یا اینکه اصلاً تولید نشود، مثلاً تأسیسات غنی سازی نمیتوانند به درستی اورانیوم را غنی سازی کند. این کار همچنین میتواند منجر به خرابی موتور به صورت فیزیکی نیز بشود.

راه های انتشار این ویروس عبارت بودند از :

- اتصال فلش و یا رسانه های ذخیره ساز نامطمئن به سیستم

- اتصال فلش های نامطمئن به سیستم های صنعتی و plc

- عدم روشها و خط مشی های مطمئن و ایمن برای تبادل اطلاعات بین سیستم های متصل به اینترنت و شبکه داخلی

- عدم جداسازی شبکه اینترنت از شبکه اینترانت

- کلیک بر روی لینک های نامعتبر و یا ورود به سایت های نا شناس

- کلیک بر روی ایمیل ها و پیوست های نامعتبر و ناشناس

- نصب نرم افزار های متفرقه و از سایت های ناشناس

و موارد مشابه که منجر به ورود هر گونه بدافزاری به سیستم و یا شبکه خواهد شد که با توجه به سیستم های پیشرفته ای که بدافزارنویسان بکار می گیرند ، امکان شناسایی آنها بعد از ورود به سیستم های شبکه IT و یا صنعتی در لحظه وجود ندارد و بعد از گذشت مدت زمانی (از یک دقیقه گرفته تا یکسال و یا بیشتر ) اثرات مخرب آنها آشکار می شود.

استاکس نت از طریق ایمیل و حافظههای جانبی منتشر میشود. این ویروس پس از آلوده ساختن سیستم، فایلهای زیر را در سیستم کپی مینماید:

%Windir%\inf\mdmcpq3.PNF %Windir%\inf\mdmeric3.PNF %Windir%\inf\oem6C.PNF323 %Windir%\inf\oem7A.PNF %windir%\system32\drivers\mrxcls.sys %windir%\system32\drivers\mrxnet.sys

و برای راهاندازی سرویسهای خود پس از بالا آمدن ویندوز کلیدهای زیر را در رجیستری ویندوز نصب میکند:

HKLM\System\CurrentControlSet\Services\Services\MRxNet HKLM\System\CurrentControlSet\Services\Services\MRxCls

سپس این بدافزار در حافظه سیستم مقیم شده و برای عبور از دیوار آتش سیستم، کدهای خود را به اینترنت اکسپلورر تزریق میکند و پس از جمعآوری اطلاعات مربوط به شبکهها و پیکربندی آنها در رایانه قربانی سعی به ارتباط با وبگاههای زیر از طریق راه دور میکند:

www.windowsupdate.com www.msn.com www.mypremierfutbol.com www.todaysfutbol.com

استاکس نت همچنین برای گسترش و انتشار خود در سیستمهای دیگر، فایلهای زیر را در حافظههای جانبی که به رایانههای آلوده شده متصل شوند، کپی میکند:

%DriveLetter%\~WTR4132.tmp %DriveLetter%\~WTR4141.tmp %DriveLetter%\Copy of Shortcut to.lnk %DriveLetter%\Copy of Copy of Shortcut to.lnk %DriveLetter%\Copy of Copy of Copy of Shortcut to.lnk %DriveLetter%\Copy of Copy of Copy of Copy of Shortcut to.lnk

پیچیدگی این ویروس تا این حد بوده که برای آن مقالات و حتی پایان نامه در حوزه اینگونه بدافزارها تهیه و نوشته شده است.همانطور که در ابتدای مقاله اشاره شد، شاید تنها راه مقابله و مواجه نشدن با این بدافزارها، بکار گیری روشهای پیشگیرانه از قبیل موارد زیر باشد.

- تهیه نسخه پشتیبان بصورت منظم و مدون در بازه های زمانی از اطلاعات کاری و حساس

- نصب آنتی ویروس و حتما به روز رسانی آن در بازه های زمانی کوتاه

- نصب آنتی اسپای در کنار آنتی ویروس و البته به روز رسانی

- راه اندازی فایروال و پیکربندی مناسب

- رفتار صحیح در محیط اینترنت و عدم مراجعه به سایت های نامطمئن

- عدم کلیک بر روی لینک های نامعتبر

- عدم باز کردن پیوست های ایمیل های ناشناس

- نصب مرورگر مناسب و البته به روز رسانی مناسب

- نصب نرم افزارهای مطمئن و از سایت های معتبر و در ضمن به روز رسانی آنها

- عدم نصب رسانه های ذخیره ساز قابل حمل و نامطمئن

منابع مقاله :

- http://www.symantec.com/security_response/writeup.jsp?docid=2010-071400-3123-99

- http://www.securelist.com/en/descriptions/15077693/Worm.Win32.Stuxnet.f

- http://www.foxnews.com/politics/2012/06/01/obama-continued-accelerated-use-bush-era-stuxnet-computer-attacks-on-iran/

- http://www.spiegel.de/international/world/interview-with-whistleblower-edward-snowden-on-global-spying-a-910006.html

سلام وقت بخیر

به نظر شما با چه شبیه سازی میشه یه شبکه شبیه سازی کرد و حملات سایبری فیشینگ رو روی ان بررسی کرد

سلام ، بنده تا الان با نرم افزاری که بشه شبیه سازی حملات فیشینگ رو پیاده سازی کرد ، آشنا نشدم متاسفانه . در صورتی که شما چنین موردی پیدا کردید خوشحال میشیم به ما هم اطلاع بدید . موفق باشید